Помимо проблемы с модемом Samsung Exynos, Android 13 QPR2 с мартовским обновлением безопасности от 2023 года исправляет уязвимость в инструменте для создания скриншотов Pixel Markup.

Эта уязвимость, получившая название “aCropalypse”, была обнаружена и сообщена Саймоном Ааронсом (CVE-2023-21036) в Google в начале января. Первоначальный эксплойт с доказательством концепции был разработан Дэвидом Бьюкененом:

Скриншоты, обрезанные с помощью встроенного приложения “Markup” на устройствах Google Pixel, могут быть ретроспективно восстановлены из неотредактированного состояния при многих обстоятельствах.

aCropalypse FAQ (скоро)

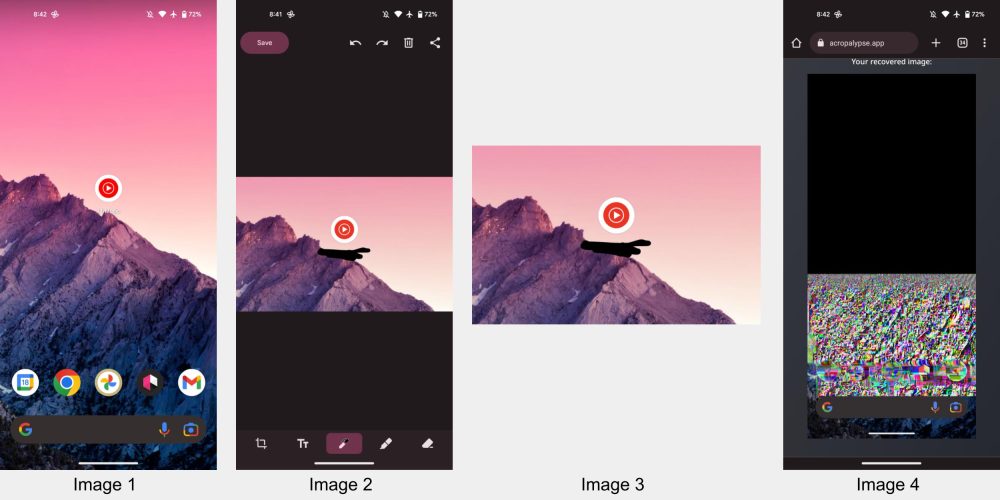

Встроенная утилита Markup, выпущенная с Android 9 Pie в 2018 году и доступная на телефонах Pixel, позволяет редактировать (обрезать, добавлять текст, рисовать и выделять) скриншоты.

Проблема

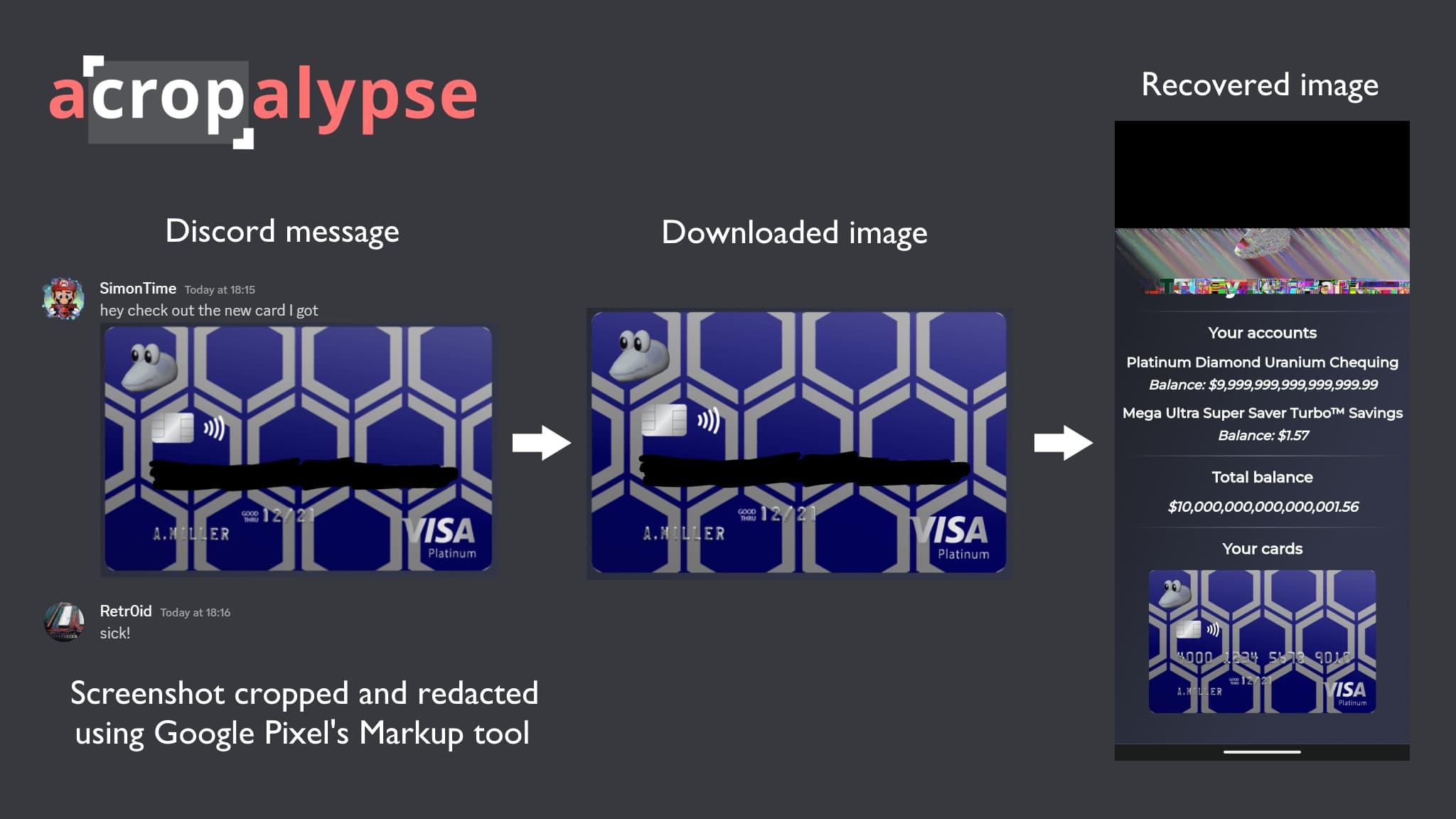

Например (как было показано в Твиттере), предположим, вы загружаете скриншот из гипотетического банковского приложения/сайта, который включает изображение вашей кредитной/дебетовой карты. Вы обрезаете все, кроме карты, а затем используете инструмент Pen в Markup, чтобы закрасить 16-значный номер. Затем вы отправляете это сообщение в сервис, например, Discord.

Из-за уязвимости в работе Markup, кто-то, кто скачает изображение, сможет выполнить “частичное восстановление исходных, неотредактированных данных изображения [обрезанного и/или закрашенного] скриншота”. В приведенном выше случае злоумышленник может удалить черные линии и увидеть номер кредитной карты, а также примерно 80% всего скриншота, который может содержать другую конфиденциальную информацию.

”Верхние 20% изображения повреждены, но остальная часть изображения – включая фотографию кредитной карты с видимым номером – полностью восстановлена.”

Это может быть проблемой, если вы делились скриншотами с адресами, номерами телефонов и другой личной информацией.

1: Исходный скриншот | 2: В Markup | 3: Обрезанное и нарисованное изображение | 4: С использованием демонстрационного инструмента

Какие скриншоты затронуты?

Влияние этой ошибки на конфиденциальность заключается в том, что люди делятся обрезанными изображениями, которые неосознанно содержали дополнительные данные. К счастью, *большинство* сервисов социальных сетей повторно обрабатывают загруженные изображения, что удаляет лишние данные и смягчает уязвимость. Например, Twitter безопасен от acropalypse. Ниже приведен неполный список известных уязвимых сервисов и приложений, часто используемых для обмена изображениями: (т.е. сервисы, которые не удаляют лишние данные из изображений)

- Discord (по состоянию на 17 января вновь загружаемые изображения очищаются от лишних данных – однако любой скриншот, отправленный до этой даты, по-прежнему уязвим) (Неизвестно, координировал ли Google свои действия с Discord для внесения этого изменения, или это было совпадение)

aCropalypse FAQ (скоро)

В настоящее время известно, что затронуты скриншоты, загруженные в Discord до середины января 2023 года – тогда в сервис было внесено изменение.

Существует демонстрационный инструмент, куда вы можете загрузить скриншот и узнать, затронуто ли ранее опубликованное изображение.

Техническое объяснение

Когда изображение обрезается с помощью Markup, отредактированная версия сохраняется в том же месте файла, что и оригинал. Однако он не стирает исходный файл перед записью нового. Если новый файл меньше, оставшаяся часть исходного файла остается позади, после того как новый файл должен был закончиться.

aCropalypse FAQ (скоро)

Техническое описание с анализом первопричины доступно, а FAQ ожидается.

Проблема в Markup была устранена с помощью мартовского патча безопасности 2023 года. CVE-2023-21036 указан как имеющий “Высокую” степень серьезности. Это обновление для Pixel в настоящее время доступно для Pixel 4a-5a, 7 и 7 Pro.

Обновляется…

Спасибо, Дэвид